Una vez más los ciberdelincuentes se subieron a las tendencias del Internet. Ahora decidieron clonar una página de comunicación por videollamada que permite a los usuarios de todas partes del mundo conocer a una o más personas a la vez para tener conversaciones "privadas" con extraños. Dicha plataforma forma parte de los servicios más jóvenes que existen en la rama de esta industria debido a que la lanzaron hace solo cinco años. Sin embargo ya ha ganado popularidad en diversas partes del globo terráqueo y la principal razón es que está disponible en más de 70 países. Sin embargo, una latente amenaza surge para los usuarios de Android y cae en la instalación de una aplicación que termina por espiar a sus usuarios.

La campaña opera desde finales del 2021

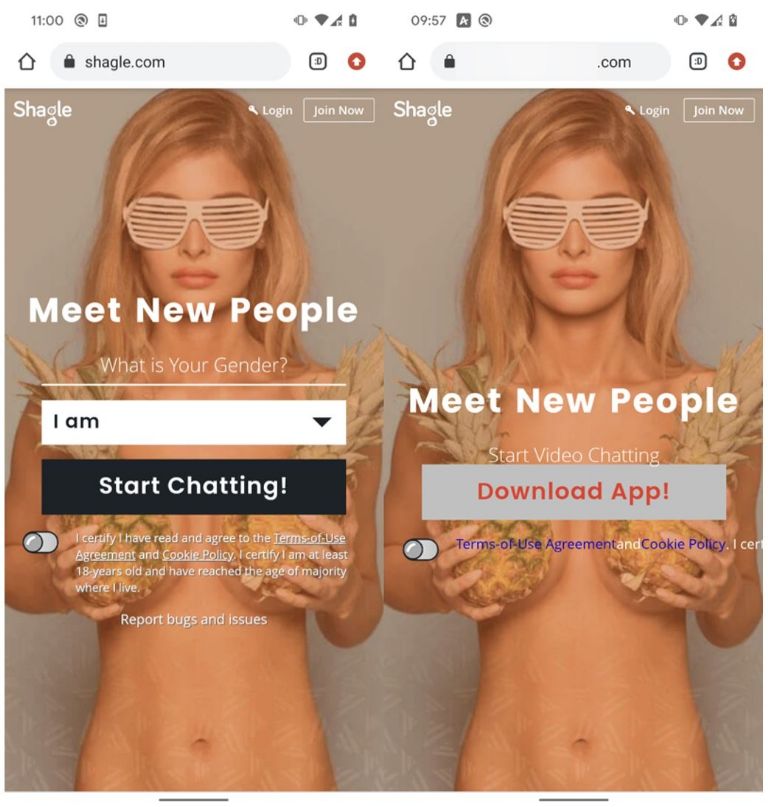

Debido a la gran popularidad que ganó dicha plataforma —disponible solo para la versión de escritorio—, ESET, la compañía especializada en la detección de amenazas digitales, identificó una campaña —que hasta la fecha sigue vigente— propiedad del grupo de APT StrongPity. Ésta distribuye una versión maliciosa de Telegram para Android presentada como una app llamada Shagle, que es el servicio de video chat que no tiene una versión para móviles. Desde noviembre del 2021 la difusión de este software malicioso se ha hecho presente a través de un sitio web que se hace pasar por Shagle.

A diferencia de la página legítima, ofrece a los internautas una falsa aplicación para Android para que los interesados la descarguen y obviamente anula el servicio para la versión web. Este funge como un modular con varias funciones de espionaje. También es conocido como un "backdoor de StrongPity". Para ser más claros, cuenta con 11 módulos activados de forma dinámica que le permiten a la aplicación:

- Grabar llamadas telefónicas.

- Recopilar mensajes SMS.

- Acceder a la lista de registros de llamadas.

- Accesar a la lista de contactos, y mucho más.

Si la víctima habilita a la app maliciosa los servicios de accesibilidad, uno de sus módulos también tendrá acceso a las notificaciones entrantes y podrá exfiltrar la comunicación de 17 aplicaciones, entre ellas Viber, Skype, Gmail, Messenger y Tinder.

¿Cómo es que funciona este malware?

Los especialistas de ESET se concentraron en formular unos puntos claves de dicha investigación, llegaron a la conclusión de que:

- Para distribuir la falsa app con las funcionalidades de "backdoor el grupo StrongPity" —o sea con los módulos de espionaje— utiliza el sitio web clonado Shagle, que imita perfectamente al oficial.

- La aplicación que se descarga del sitio falso es una versión modificada de Telegram. Recordemos que al ser una aplicación de código abierto puede ser reempaquetada con el código del "backdoor el grupo StrongPity".

- Esta amenaza se atribuye al grupo de APT StrongPity debido a las similitudes en el código con el "backdoor" utilizado en una campaña de espionaje anterior. Además está firmada y certificada por "StrongPity".

- El "backdoor de StrongPity" es modular y tiene varias funciones de espionaje. Todos los módulos binarios necesarios se cifran mediante AES que se descargan del servidor C&C, para controlar los malware.

- Que es "Advanced Encryption Standard", también conocido como "Rijndael". Un esquema de cifrado por bloques adoptado como un estándar de cifrado por el gobierno de los Estados Unidos y creado en Bélgica.

- Esta es la primera vez que los módulos descritos y funcionalidad de "StrongPity" se documentan públicamente.

“La aplicación maliciosa es, de hecho, una versión completamente funcional pero troyana de la aplicación legítima de Telegram. Sin embargo, se presenta como la aplicación de Shagle, la cual no existe. Nos referiremos a esta app como la falsa aplicación de Shagle, la aplicación troyanizada de Telegram o el backdoor de StrongPity", comentó el especialista en la rama, Camilo Gutiérrez Amaya de ESET Latinoamérica.

Así es como luce

Es probable que la campaña apunte a un objetivo muy específico y limitado, ya que aún no se identifica a ninguna víctima. Durante la investigación que ESET compartió, concluyó que la versión analizada del malware —disponible en el sitio web falso— ya no se encuentra activa. Por lo tanto, no fue posible instalarlo correctamente y activar su funcionalidad. Sin embargo aclararon que esto podría cambiar en cualquier momento si el atacante decide actualizar la aplicación maliciosa y comenzar —nuevamente— su reinado de espionaje. Cabe destacar que los afectados por esta campaña serían, principalmente, los usuarios de Android. Debemos recalcar que funciona a través de la interfaz de Telegram, por lo que aunque se vea verídica, ¡no lo es!

“La aplicación falsa de Shagle se alojó en el sitio web que se hacía pasar por el sitio oficial de Shagle, desde el cual las víctimas tenían que descargar e instalar la aplicación. No hubo ningún subterfugio que sugiriera que la aplicación estaba disponible en Google Play y no sabemos cómo las víctimas potenciales fueron atraídas o descubrieron el falso sitio web”, concluyó Gutiérrez Amaya de ESET.

¿Cómo me protejo si fui víctima de esta estafa?

- Elimina la aplicación inmediatamente.

- Aunque te cueste más trabajo, tu seguridad es primero, así que:

- Reinicia tu teléfono de fábrica.

- Si puedes cambiar tus contraseñas de redes sociales, apps bancarias, etc., ¡hazlo!

- Puedes instalar un antivirus para que detecte a tiempo este tipo de fraudes.

- Omite instalar las aplicaciones que no estén en tu proveedor oficial, como Google Play Store o la App Store.

Sigue leyendo:

- ¡Qué no te pase! Detecta falsas ofertas de trabajo online con estas 5 señales

- El estreno de The Last of Us traerá consigo peligrosas estafas cibernéticas, así puedes protegerte

- Hablemos de algo incómodo, tu herencia digital: paso a paso para configurar todas las plataformas

- Huella digital: inicia con el pie derecho y usa estos 7 pasos para borrar tu presencia en línea