El pasado domingo 20 de noviembre a las 19:53 horas me robaron mi celular en la Plaza Comercial de Oasis Coyoacán dentro de la tienda de ropa Forever 21. A esa hora había enviado el último mensaje por WhatsApp, y aunque pensaríamos que dentro de un establecimiento controlado, con guardias en la única "entrada" peatonal del lugar, podríamos estar seguros, la realidad es que solo bastó poner el aparato en la bolsa de mi abrigo para que en menos de un minuto se escuchara como los audífonos inalámbricos se desconectaron automáticamente.

La cosa pudo haber terminado ahí, con solo un "me bolsearon". Pero entre más tiempo pasó, más me volví vulnerable a una violación directa a mi privacidad y seguridad cibernética. Por ello, El Heraldo Digital me ha brindado un espacio para narrarte parte por parte cómo es que funciona el modus operandi de los sofisticados delincuentes y cómo es que no descansan hasta haber desbloqueado como dé lugar el equipo móvil de la compañía de Apple.

La denuncia ante la Fiscalía capitalina

Al día siguiente, lunes 21 de noviembre, Aniversario de la Revolución Mexicana, acudí a las instalaciones de la Fiscalía General de Justicia de la Ciudad de México (FGJCDMX) con la coordinación territorial COY-5. Al llegar al lugar, aproximadamente a las 11 de la mañana, personal muy amable de la Secretaría de Seguridad Ciudadana (SSC) me recibió en la puerta y luego pasé directamente a la Fiscalía para sacar la "ficha" y realizar mi entrevista con alguno de los funcionarios para emitir mi testimonio. En recepción, le comenté a la persona que me atendió los detalles del hurto. Les dije que había sido en las inmediaciones de Miguel Ángel de Quevedo y Avenida Universidad, dentro del famoso centro comercial, y que si por la zona podía emitir mi queja ahí o debía trasladarme a otro lado.

El personal de la SSP me dijo que para pasar más directo mi caso me podrían trasladar en su patrulla a la Coordinación Territorial COY-1 y COY-2, pero como ya me encontraba en la oficina de Cherokees, como se le conoce coloquialmente, el equipo de la Fiscalía me dijo que podía realizar mi denuncia en cualquier oficina del Ministerio Público, lo único que pasaría es que trasladarían mi carpeta de investigación a la zona correspondiente y tendría que darle seguimiento presencial allá, en las calles de Tecualiapan y Zompantitla, sin número, de la colonia Romero de Terreros, Coyoacán. Agradecí el gesto de los policías y preferí quedarme en el COY-5, ya que solo se encontraban un par de hombres antes que yo y ya estaban en el proceso de declaración ante el policía de investigación. Prácticamente yo seguía.

Es común y normal que tengamos que esperar prolongadas horas para emitir nuestra queja por la vía legal, pues aunque no veamos a más personas en la sala de espera, dentro, con los funcionarios, está más gente que realiza una entrevista con ellos para que se redacte de la mejor forma el documento. Pasé hasta las 14:49 horas. Y debo recalcar que para agilizar el trámite, en el momento en el que nos llaman se tienen que tener a la mano: una copia de alguna identificación oficial, los detalles exactos de la ubicación, fecha y hora del suceso, datos generales y técnicos del equipo o automóvil, además de nuestra declaración ya mentalizada.

La persona que me atendió fue sumamente amable y comprensible. Se me prestó una pluma para firmar toda mi documentación y añadí información relevante sobre la posible ubicación de mi dispositivo. Quedó asentado en el acta-denuncia que después del hurto en el Forever 21 de la Plaza Oasis Coyoacán:

- Los colaboradores me comentaron que no era el primer robo o bolseo de celulares o carteras registrado en el lugar.

- Que un día anterior habían "cachado" a personas sustraer ropa del establecimiento, por lo que de forma general, la tasa de incidencia delictiva era "alta".

- Que no se me permitió acceder a las cámaras de seguridad por políticas de la empresa, lo cual es comprensible.

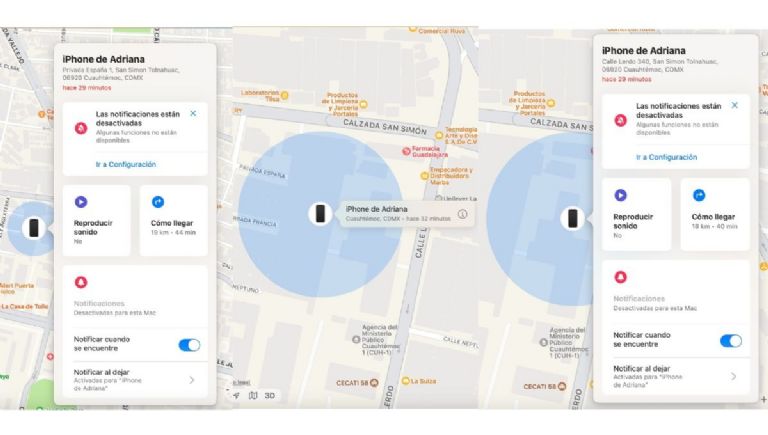

- Que hasta las 15:06 horas el teléfono celular había registrado su "última ubicación" en Prolongación Lerdo 228 o 240 en la colonia San Simón Tolnahuac, alcaldía Cuauhtémoc, o en Privada España 1 con el mismo código postal.

La historia que creí que terminaría aquí, no lo hizo

Dándome todos los papeles de la carpeta de investigación que se creó, la persona que me atendió me dijo que debía darle seguimiento presencial a la denuncia. Se me explicó que debía de acudir una semana después a la Coordinación Territorial COY-1 y COY-2, de la alcaldía Coyoacán, a unas cuantas cuadras del centro comercial donde sufrí el hurto. Creí verdaderamente que la situación terminaría ahí, no deseaba saber más acerca del suceso y castigarme por el hecho de "no haber estado alerta" al momento de que la persona o las personas me bolsearan. Recuerdo perfectamente que no había como tal alguien siguiéndome, ni siquiera que hayan chocado conmigo al momento de la sustracción del dispositivo. Yo solo veía sombras negras a mi alrededor pasar rápidamente. No se quedaban mucho tiempo cerca de mí. En fin. Esto siguió.

iPhone 13 Pro Max de 128 GB

La "ventaja" de los nuevos dispositivos de la gama alta de Apple es que aún apagados siguen mostrando su localización casi exacta. Claro que tenía suma curiosidad del paradero de mi teléfono celular y deseaba con todas mis fuerzas poder recuperarlo. La esperanza es lo último que muere. Así que el miércoles 23 de noviembre me percaté de que la ubicación del móvil había salido de la colonia San Simón Tolnahuac. Fue trasladado a un lugar que conozco perfectamente, a la Plaza de la Tecnología, situada en San Juan de Letrán, colonia Centro, de nuevo, de la alcaldía Cuauhtémoc. Me dispuse a acudir al lugar, solo para "ver". Mi intención no era más que verificar si podía encontrarlo. Jamás pensé en pedir soporte de la policía capitalina o armar un verdadero borlote con tal de recuperarlo. Siendo honestos, no vale poner en riesgo nuestra integridad física por un equipo tecnológico.

En ese momento la espléndida función de Apple de "Encontrar" no la podía abrir en otro dispositivo que no fuera de la gama de Apple, por lo que en el móvil que remplazó a mi equipo, un pequeño ZTE Blade V9 con el sistema operativo de Android, no tenía la capacidad suficiente para mostrarme la página de iCloud donde visualizara en "tiempo real" el sitio en el que posiblemente podría estar mi teléfono. Al llegar a la Plaza de la Tecnología me sentí como pez en el agua, puesto que los locatarios, técnicos y demás de verdad son personas cálidas y serviciales. Tomé mis precauciones y gracias al uso de cubrebocas, opté por una vestimenta oscura que tapaba en gran parte mi rostro. Como "preguntando se llega a Roma", no tuve tapujo en acudir con cada hombre y mujer que atendía los puestos para lanzar mi interrogante "'¿tienes un teléfono muerto?"

Esto pasa con tu teléfono celular una vez que te lo roban

Para este punto, ya había llamado al soporte de la compañía de la manzanita y había activado el "modo perdido" que nos brinda Apple. Esto significa que por más ingeniería social que usen los delincuentes, no podrán desbloquear el dispositivo, ni por obra del espíritu santo. Aunado a esto, acudí con mi servicio de telefonía y bloqueé el IMEI, que recordemos que en estos aparatos, se tienen dos. En este caso, el equipo tiene los números: 351884702306491 y 35188470242282. La paz mental había regresado a mi cuerpo, pues lo dejé testificado en la denuncia, ya no había modo de que ese equipo se utilizara y quizás solo serviría para venderlo por piezas. En ese momento, me encontraba en la etapa del duelo donde "odiamos a todos" y la furia nos consume. Así que mi intención fue que no pudiesen usar mi celular a como dé lugar.

Cuando llega un "teléfono muerto" a alguna de las plazas del Eje Central, solo se tienen dos opciones, venderlo por partes o acudir a este nuevo modus operandi que te voy a comentar. Yo realmente desconocía que se podía hacer porque me asesoré directamente, tanto en Apple como en mi servicio de telefonía. Vaya, me dedico a esto, a prevenir e informar a las personas sobre las estafas de phishing, vishing, smishing, pharming y spam. Claro que fue toda una vergüenza para mí haber caído en este tipo de fraude. Pero nadie, absolutamente nadie te previene para lo que vas a leer a continuación.

Después de recorrer por media hora la Plaza de la Tecnología, di con un local al que le habían llevado mi teléfono. Un iPhone 13 Pro Max es sumamente "difícil" de encontrar, más si su color es blanco. ¿Por qué? Bueno, digamos que al contar con la ubicación casi exacta en tiempo real, y aún sin estar encendido, puede generar un enorme riesgo para los delincuentes que se dedican a desbloquearlos. Deben actuar rápido o de plano quitarle la pila para que no pueda ser rastreado. En mi paseo por el lugar encontré solo dos dispositivos de esta línea, uno en color verde y otro en color negro.

Quizás estos equipos eran de otros pobres usuarios que como yo que fueron bolseados, y que, al no poder desbloquearlos, se los venden a los locatarios para usarlos como refacciones originales en caso de que llegue una persona a querer reparar su dispositivo. Y ojo, mucha gente argumenta que "debemos acudir a los centros de reparación de las compañías, comprarle un seguro a los dispositivos", en el caso del iPhone "adquirir el Apple Care". Pero seamos honestos, qué va de pagar más de mil 500 por un arreglo de pantalla o cambio de pila a que en alguna de estas plazas, con el mismo presupuesto, salgas con la compostura "y más". No podemos juzgar a las personas que acuden a estos lugares, no sabemos su contexto, su historia de vida y la razón por la que llegan a estos sitios que son abismalmente más económicos.

¡Atención! Este es el modus operandi de los ciberdelincuentes

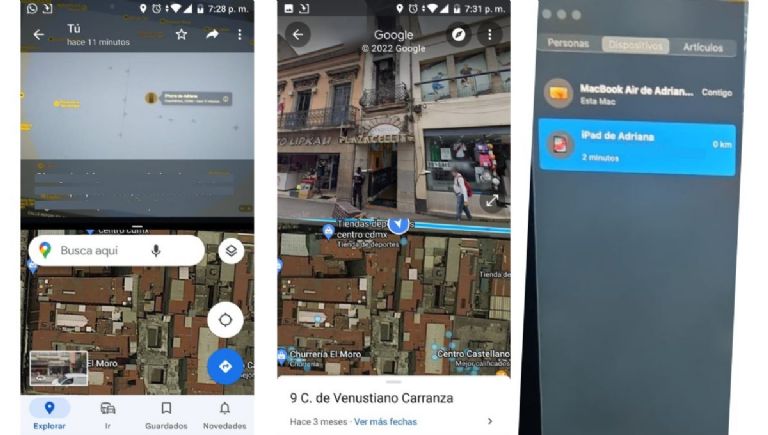

Resignada a que ya se habían llevado nuevamente mi teléfono a otro lado, volví a casa. Pero me encontré con que el dispositivo había sido trasladado a una de las plazas más "escondidas" de la zona. Plaza Cell It. Este lugar atraviesa la calle Venustiano Carranza hasta República de Uruguay. Es como un enorme pasillo que cruza la cuadra y por lo que escuché de los mismos locatarios, no es nada seguro entrar ahí si no conoces a alguien dentro y sabes exactamente con quién acudir. Así que di por perdido mi teléfono, ya no deseaba saber más de él. Después de las 23:00 horas del 23 de noviembre, dejé de visualizar la ubicación actualizada del iPhone.

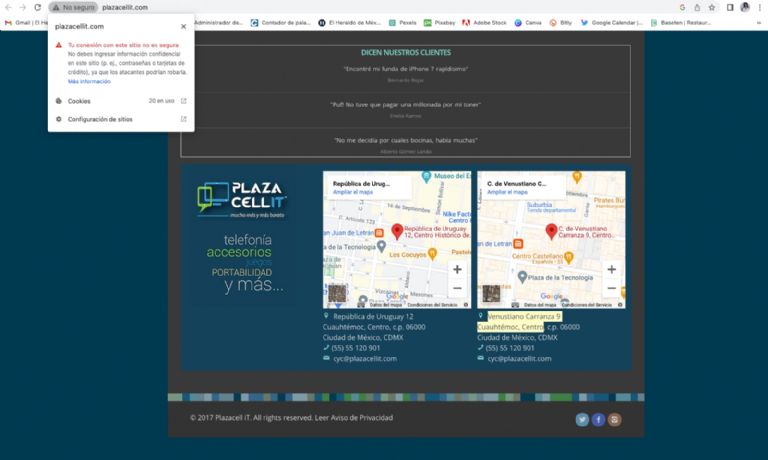

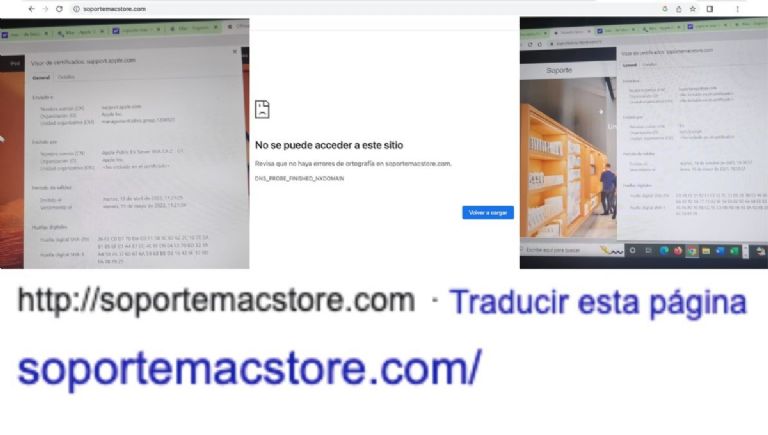

Cabe destacar que esta famosa plaza en la que lograron desbloquear mi equipo móvil, cuenta con un sitio web, una página de Facebook y un perfil de Instagram. Google Chrome cataloga la página de navegación como insegura, no cuenta con los certificados online y definitivamente no debes poner tus datos bancarios o personales en él. Es más, no accedas al "servicio digital" si no es necesario.

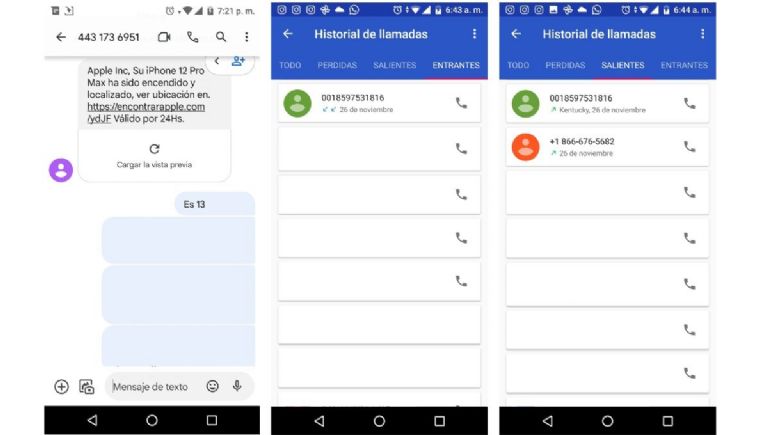

El primer contacto de los ciberdelincuentes lo recibí vía SMS a las 19:21 horas. El texto decía "Apple Inc, Su iPhone 12 Pro Max ha sido encendido y localizado, ver ubicación en (sitio apócrifo donde se roban tu cuenta de iCloud para lograr desbloquear el dispositivo). Válido por 24Hs." Hasta este punto, todavía seguía molesta y mis ánimos se encendieron aún más al ver que mi teléfono, correspondiente a la versión 13, estaba tratando de ser liberado por alguna persona que no detectaba correctamente el modelo que era.

Ojo que esto es muy importante, los atacantes digitales no son "ignorantes" son demasiado inteligentes y apuntan a dos cosas en específico, a "apresurarte" mientras te brindan tiempos cortos para una toma de decisión importante además de apelar a tu lado emocional en búsqueda de una vulnerabilidad y duda que les permita acceder a tus datos personales. Es increíble cómo trabajan al usuario para obtener lo que quieren.

Para el sábado 26 de noviembre, ellos ya habían ideado un "siguiente paso" al ver que no caí en su supuesto mensaje de recuperación. Esto va por niveles, y las estafas se van tornando más elaboradas si no pescas el señuelo a la primera. Suena terrorífico dado que ahora, toda nuestra vida se concentra en estos dispositivos. De desbloquearlo podrían acceder a nuestras cuentas bancarias, información de carácter personal, números de nuestros contactos, ubicaciones, contraseñas, redes sociales, ¡todo! La cantidad de datos que actualmente almacenamos en un celular de gama alta es absurdamente abismal. Entre más capacidad de almacenamiento, más tendemos a guardar este tipo de contenido. Un grave error si me lo preguntan.

Exactamente a las 18:55 de la tarde recibí la llamada de un número que se asemeja bastante a las sucursales de las MacStore, iShop y de la misma Apple. El número fue el +1 866-676-5682 y no pude ver con exactitud la localización del país del que se me estaba contactando. De hecho, si copias y pegas este número en el buscador de Google México, inmediatamente te saldrá un sitio web de la propia compañía de la manzanita. Esto desconcierta a cualquiera y abre un poco la confianza del usuario. Sin embargo pon mucha atención, porque a continuación te diré qué fue lo que me dijeron para que yo cayera redondita en la trampa.

Buenas tardes, ¿este es el número de Adriana Juárez? (Me dieron mi nombre completo, tanto de pila como los apellidos).

Sí, dígame, ¿cómo puedo ayudarlo?

Le informo que su dispositivo, un iPhone 13 Pro Max con capacidad de 128 GB en color plata ha sido traído a una sucursal de la MacStore en Ciudad de México. Vimos que el "modo perdido" había sido activado y por ello, con base a nuestro sistema, pudimos verificar que el dispositivo estaba vinculado a este número de contacto y que usted es la dueña.

¿Qué?

También le comento que como las personas que lo trajeron a la sucursal no respondieron correctamente las preguntas de seguridad, resguardamos el dispositivo. Lo que quieren es desbloquearlo y que lo reiniciemos de fábrica. Pero como detectamos que no era suyo el equipo, los tenemos en espera en lo que iniciamos el proceso con usted para verificar que es la dueña.

¿Esto es real?

Sí señorita, pero debe calmarse y debemos actuar rápido, ya que de no continuar con el proceso, deberemos devolverle el dispositivo a la pareja que nos lo trajo. Que por cierto están aferrados a que se trata de un iPhone 12 Pro Max, por ello supimos de inmediato que no era suyo y procedimos con las preguntas de seguridad.

No me la creo. De verdad, ¿de qué sucursal estás hablándome? Puedo trasladarme por el dispositivo. (Aquí viene la primera "mareada que nos dan")

Yo soy del soporte de Estados Unidos, a mí me contactaron desde una MacStore de Ciudad de México, pero para poder resguardar el dispositivo en la sucursal, debemos iniciar el proceso de activación por robo para que el equipo se quede en dicho establecimiento y usted pueda pasar a recogerlo. Solo que no tenemos mucho tiempo, debemos iniciar el proceso ya porque las personas pueden solicitar el equipo y nosotros se lo debemos devolver.

¿Qué se necesita?

Debe ingresar al siguiente sitio web http://soportemacstore.com y ayudarme a reportar en el sitio que este es su dispositivo. Con el folio que nos genere, yo podré mandar la indicación a mis compañeros de la sucursal para que resguarden el teléfono.

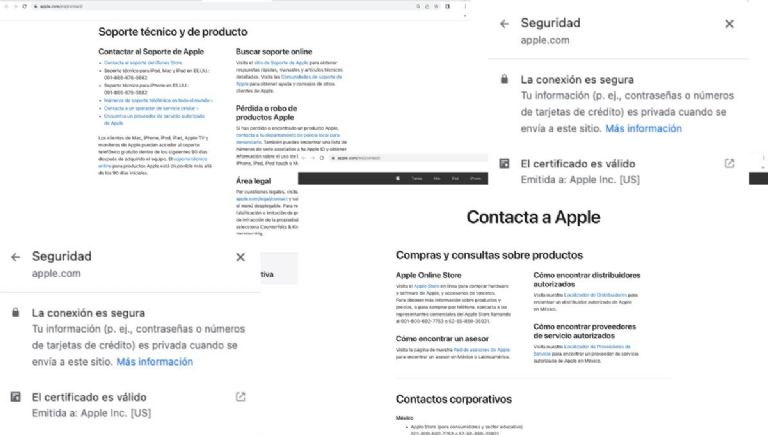

Incrédula de lo que estaba pasando y trasladándome en el transporte público, le pedí a una pasajera que me prestara su equipo para verificar la veracidad del sitio web, ella emocionada al igual que yo, me lo dio. Accedimos a la página que aquel chico me indicó. Una vez en el sitio, los links me dirigían a los vínculos oficiales de Apple. Los candados de seguridad estaban en orden, pero una sola cosa se me olvidó checar, el certificado vigente de la página online. Me salté este pasó y confié. Ya en la pestaña de navegación, me dijo que ingresara al apartado de "iPhone". Luego que ingresara ahí tanto mi correo electrónico de iCloud como la contraseña. Yo debí haber cesado en el momento que la página me marcaba "un error en algún dígito de mi contraseña".

Pero volví a meter mis datos. Automáticamente se generó un folio que le "dicté" al supuesto técnico. Este no es nada más que el mensaje de doble autenticación con el que mi cuenta se defiende. Esta página de ingeniería social de alguna forma se vincula con mi número de teléfono mientras yo tengo al otro lado de la línea al sujeto. Por ende, jamás me llegó la alerta de "aprobación" a los otros dispositivos de Apple con el que se tiene vinculado mi perfil. El hombre me dio otro número de folio con el que supuestamente podría recoger mi equipo en la sucursal de la Mac, la cual tardaría tres días en procesar la información. Según me mandarían a mi correo electrónico el "mail", con la información detallada. Todavía, el delincuente se despidió de forma cordial.

Terminé la llamada, la chica y yo nos abrazamos y platicamos sobre lo que había pasado. Le marqué a mi papá, un ingeniero en sistemas con más de 35 años de experiencia en el rubro y le narré lo sucedido. Él solo me dijo, "está muy raro, sí te han marcado de la Mac Store en anteriores ocasiones para verificar tus dispositivos, pero jamás te habían pedido ingresar tus datos a la página de iCloud. Mándame el link" . Le pasé el sitio web y quedé fría cuando me explicó que la página no tenía los certificados vigentes, tal como podemos ver que sale en la verdadera pestaña online de Apple. Le pedí que fuera cambiando mi contraseña en iCloud en lo que yo me comunicaba al soporte de la compañía de la manzanita, aquí caí en cuenta que aunque los números se parecían, la ubicación de la llamada era apócrifa. La real debe de salir de los Estados Unidos. La fraudulenta me la marcaba como "privada".

¿Qué dijo Apple?

Al pasarme a un asesor, éste me comentó que ellos no hacían este tipo de movimientos y que desconocían como tal el proceso de las MacStore, ya que recordemos que estos establecimientos, junto con las iShop, son independientes de las únicas dos tiendas físicas de Apple en Ciudad de México. Las cuales se encuentran, la primera en Plaza Antara, Polanco, Miguel Hidalgo y la segunda en Vía Santa Fe, Cuajimalpa.

Lo que en realidad pasó es que me habían robado mi cuenta. "¿Pero cómo fue esto posible si yo tengo mi autenticación en dos pasos y solo configurada para que se apruebe desde otro de mis dispositivos de la gama de su compañía?". El asesor solo me respondió que no sabía, pero que debía cambiar de inmediato mi contraseña. "¿Me pueden regresar la llamada una vez que la cambie?". El soporte de Apple me volvió a dar una respuesta negativa y enfatizó que solo se comunican de vuelta con el usuario si se corta la llamada. Así que la finalicé y me concentré en cambiar mis claves. La angustia ya me recorría toda la espina dorsal. Habían accedido a mi teléfono y con ello a información sumamente delicada que ponía en riesgo mi seguridad y privacidad.

Mi papá logró cambiar la contraseña satisfactoriamente, pero al reiniciar mis equipos y volver a entrar al buscador de iPhone, mi modelo 13 Pro Max, junto con otros dos ya descontinuados que tenía vinculados, desaparecieron. Incluso desconectaron los AirPods Pro que tenía registrados. Solo quedaron mi confiable MacBook, y una pequeña iPad viejita perteneciente a la segunda generación que sacó Apple el 2 de marzo de 2011. Sí, me regresó el alma al cuerpo cuando supe que el código había sido cambiado, pero nada, absolutamente nada me daba la certeza de que el equipo fuese reiniciado y los delincuentes no usaran mis datos personales para algún tipo de extorsión, clonación de identidad, usurpación de cuentas bancarias, etcétera, la lista cada vez se hacía más grande.

Así te recomendamos protegerte ante el robo de tu iPhone

Tarde o temprano estos susodichos podrán desbloquear tu cuenta, y aunque el teléfono les funciona más "vacío" que lleno con nuestra información, debes seguir al pie de la letra las siguientes recomendaciones, más que nada para estar seguro de que nadie accederá a tus datos personales. Esto incluso es obligatorio al momento de que adquieres cualquier tipo de dispositivo, tanto con el sistema operativo de iOS como de Android.

- Guarda tu información en la nube de creada especialmente para tu equipo, o de algún otro servidor, como:

- iCloud

- Google Drive.

- DropBox.

- Claro Drive.

- Microsoft OneDrive.

- Amazon Drive.

- No guardes información de tus contraseñas en las notas del dispositivo, usa:

- Un gestor de códigos o la vieja confiable, una libreta en casa.

- Entre menos datos y contenido almacenes en tu dispositivo, más protegido estarás ante un robo.

- Apple te recomendará dejar el "Modo perdido" activado para que no puedan usar tu celular, pero aquí debes preguntarte ¿vale más tu información o que no usen el equipo? Toma la mejor decisión y de ser la primera, dolerá, pero elimina y borra los datos del equipo remotamente.

- Continúa informándote de las nuevas técnicas de robo de información, no dejes pasar una sola. Podría salvarte de ser vulnerable ante un ataque cibernético de esta magnitud.

- Siempre que te contacten, te den tus datos correctamente y te digan que debes accesar tu información personal en un sitio web o que se las des vía telefónica o por mensaje ¡para! Nadie, ni los mismos centros de la MacStore o iShop te pedirán hacer esto.

- No cedas ante la presión, pregunta, cuestiona, desespera al ciberdelincuente. Finalizará la llamada y tarde o temprano descubrirás que se trataba de una estafa.

Recuerda que todos podemos ser sujetos de robo. Los bienes materiales no valen más que tu vida, tu información personal y tu bienestar físico y mental. No se tiene culpa alguna cuando nos toca ser víctimas de este tipo de hurto. Lo mejor es buscar soluciones viables si es que caímos en este tipo de situaciones y asesorarnos de lleno con nuestro proveedor de telefonía, tecnológico, y de ser posible, un ingeniero en sistemas especializado en el robo de equipos. También podemos emitir una denuncia ante el Ministerio Público para que se registre tangiblemente la verdadera tasa de incidencia delictiva de la zona, las autoridades siempre estarán para apoyarnos y nuestra mejor arma es registrar este tipo de sucesos para que sea cuantificable a nivel regional y nacional.

No tengas miedo de recurrir a todas las herramientas disponibles que tanto tu proveedor de telefonía como el de tu equipo tecnológico tienen para ti. Tu arma más fuerte es el IMEI, y con su bloqueo, podremos dificultar el proceso de "vaciado de información" y "venta de los dispositivos robados".

Sigue leyendo:

- iPhone: con este truco evitarás las molestas llamadas comerciales

- ¿Tienes iPhone? Aprende a usar Apple Maps y sácale todo su potencial. Te olvidarás de Waze y Google Maps

- ¡Sí existen! Estos virus atacan al iPhone y los Android: así puedes proteger tu teléfono

- Cuídate de los "chismosos" que espían tu celular por encima del hombro, roban información confidencial

- Mucho ojo: estas son las contraseñas más inseguras, si encuentras la tuya ¡cámbiala de inmediato!